Los investigadores han descubierto que el grupo de hackers SHADOWY ha diseñado una nueva arma digital, llamada Stuxnet II, capaz de poner de rodillas la seguridad nuclear de los países más avanzados.

Los expertos en tecnología han descubierto una «nueva amenaza» descrita como la más peligrosa, ya que Stuxnet, un «gusano» que se utiliza para interrumpir las centrífugas nucleares de Irán y detener su refinado de uranio hasta el grado necesario para fabricar un arma atómica, ha sido retocado y rearmado.

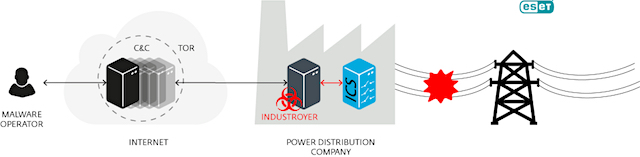

El malware recién descubierto ha sido oficialmente llamado «Win32/Industroyer», pero lo hemos puesto el alias de «Stuxnet II».

Fue diseñado por un grupo desconocido descrito como «avanzado, capaz y malicioso«, y el grupo de hackers Shadowy lo rearmaron para dirigirse a los sistemas de control industrial.

Los analistas creen que una versión del malware se utilizó para lanzar un ciberataque contra Ucrania en diciembre de 2016, que causó apagones en todo el país.

Si se dejara ir en una nación como el Reino Unido o América, podría potencialmente reducir partes de la red eléctrica y causar millones o incluso miles de millones de dólares en daños económicos, dependiendo de la gravedad del ataque.

Paul Calatayud, director de tecnología de la empresa de tecnología FireMon, dijo: «La característica clave del malware Industroyer es que es difícil de detectar o protegerse contra él”.

«Esto significa que no hay un explotar o un comportamiento anormal para centrarse en lo que indicaría un ataque o algo que comprometiera la seguridad.»

El grupo llamado ESET acaba de publicar un artículo sobre el malware.

Dice que la «pandilla» que lo fabricó «hizo todo lo posible para crear un malware capaz de controlar directamente los interruptores y disyuntores».

Los investigadores han sugerido que este malware puede haber sido utilizado en los ataques de Ucrania, pero no han sido capaces de confirmar plenamente esta hipótesis.

Funciona dirigiéndose a sistemas industriales antiguos que fueron diseñados hace mucho tiempo y no son capaces de resistir el malware moderno. Así que seguramente en España no estamos seguros en este campo.

«Cabe señalar que el malware en sí es solo una herramienta en manos de un actor malicioso aún más avanzado y muy capaz», escribió ESET.

«Los protocolos de control industrial utilizados comúnmente para este malware se diseñaron hace décadas sin tener en cuenta la seguridad”.

«Por lo tanto, cualquier intrusión en una red industrial con los sistemas que usan estos protocolos debe ser considerada como «fuera de juego».»

Simplemente no sabemos quién diseñó Stuxnet II

El nombre «Abdul» estaba oculto en el código. En árabe, esta palabra significa «sirviente de» y se utiliza con frecuencia como la primera parte de nombres como «Abdullah», que significa servidor de Allah.

Sin embargo, si el malware realmente se usó en Ucrania, podría haber sido creado por hackers patrocinados por el estado ruso o simplemente un grupo muy talentoso y aburrido de ciberdelincuentes.

Anton Cherepov, investigador principal sobre malware, dijo que Industroyer era la «mayor amenaza para los sistemas de control industrial desde Stuxnet«.

Es capaz de tomar el control de los «protocolos de comunicación industrial utilizados en todo el mundo en la infraestructura de suministro de energía, sistemas de control de transporte y otros sistemas de infraestructura crítica (tales como agua y gas).

«Estos interruptores automáticos son equivalentes digitales de interruptores analógicos: técnicamente pueden ser diseñados para realizar varias funciones», añadió.

«El impacto potencial puede variar desde simplemente apagar la distribución de energía a fallos en cascada y daños más graves al equipo”.

«La gravedad también puede variar de una subestación a otra, también”.

«Huelga decir que la interrupción de tales sistemas puede afectar directa o indirectamente el funcionamiento de los servicios vitales«.

Se sugirió que los ataques de Ucrania en 2016 fueron concebidos como una «prueba» del poder destructivo de esta nueva arma digital.

Cherepov dijo que debe «servir como una llamada de atención para los responsables de la seguridad de los sistemas críticos en todo el mundo».

«El malware es capaz de causar un daño significativo a los sistemas de energía eléctrica y también podría ser reacondicionado para dirigirse a otros tipos de infraestructura crítica», advirtió.