Este lunes millones de personas vuelven al trabajo en todo el mundo; millones de ordenadores se encenderán y, según Europol, miles de ellos se infectarán en una nueva oleada del ‘Wannacry‘; el ransomware que el pasado viernes infectó medio millar de equipos en Telefónica y que puso en jaque la seguridad de cientos de miles de empresas en todo el mundo. En España sólo la compañía de Álvarez-Pallete reconoció el ataque; sin embargo, y como contó Merca2 buena parte del Ibex 35 (y de otras grandes empresas) se estaba viendo atacado.

Prueba de ello es que Iberdrola, Gas Natural o Everis apagaron sus equipos (por prevención decían); pero también otras que optaron por el silencio más absoluto. Lo importante -y es lógico- era aparentar normalidad. Sin embargo, aunque sus sistemas no se estaban viendo afectados, sus ‘guardianes en la red’ estaban trabajando a destajo para prevenir lo sucedido.

En un mundo interconectado uno no puede fiarse ni de sus aliados, aunque sean sus vecinos

Pero lo ocurrido el viernes es sólo el principio. En un mundo política, tecnológica y económicamente tan integrado como en el que vivimos, ningún Estado queda al margen de los conflictos en la red, ni siquiera un país de segundo orden como España.

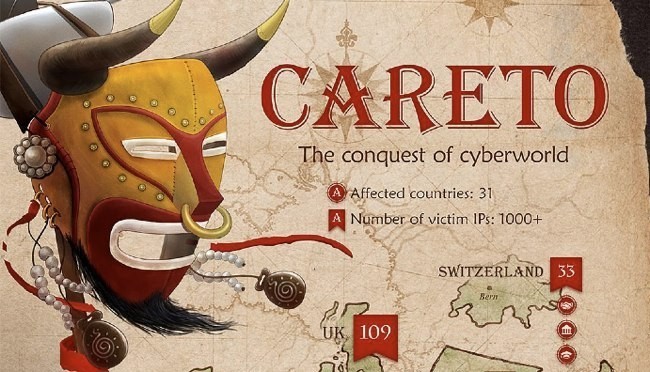

Hace algunos años, un nuevo virus fue introducido en miles de ordenadores en varios países de interés estratégico para España. El troyano en cuestión fue bautizado como Careto, y algunos pasajes de su código malicioso estaban escritos en un español sospechosamente castizo.

Hasta que, en febrero de 2014, la conocida empresa rusa de seguridad informática Kaspersky descubrió el troyano, que fue por primera vez descrito durante una conferencia en la República Dominicana. Una vez fue hecho público en la web de la empresa, el virus Careto no tardó en auto eliminarse de todos los ordenadores que había infectado.

Lo cierto es que el descubrimiento de Kaspersky se produjo casi por casualidad, y fue motivado por un error cometido por los hackers que lo habían diseñado. Al parecer, los desarrolladores del troyano habían tratado de manipular una versión anticuada de un antivirus de la compañía rusa, lo cual llamó la atención de los responsables de la empresa: ¿por qué trataban de manipular una versión antigua en lugar de una actualizada?

Ciberseguridad y comunicación: primera línea de defensa de la reputación corporativa

Como ha destacado Carlos Barbudo, investigador sobre privacidad y desarrollo de las nuevas tecnologías de la Universidad Complutense de Madrid, Careto «no es un troyano al uso como los utilizados por los cibercriminales. Sus capacidades eran asombrosas, desde robar las pulsaciones del teclado hasta escuchar las conversaciones vía Skype, pasando por apoderarse de ficheros». Además, según se afirmaba en el informe que dio a conocer el nuevo virus, en Careto «observamos un muy alto nivel de profesionalidad».

Pero ¿cómo operaba Careto? El truco era el siguiente. El objetivo recibía un correo electrónico que contenía supuestamente una serie de enlaces a periódicos españoles (sobre todo a El País y Público) o anglosajones (The Guardian era el más utilizado). En realidad, los vínculos tenían trampa. Los destinatarios creían conocer al remitente y pinchaban ingenuamente en los enlaces. Una vez visitaban la web, eran redirigidos a una página que contenía el troyano, y su ordenador quedaba infectado.

Me cago en la mar

Los expertos estaban de acuerdo en que detrás de un virus de esta complejidad debía de encontrarse un Estado. Se trataba de un programa que buscaba, por ejemplo, la clave de un sistema criptográfico militar o gubernamental, y eso sólo lo puede hacer un Estado. «. Para empezar, vayamos con la más lamentable y divertida. Varias cadenas de texto estaban escritas incorrectamente en inglés (attempt to move the uploaded file to it’s new place, en lugar de attempt to move the uploaded file to its new location) lo cual hacía pensar que esa no era la lengua materna de los autores del virus Careto. Vamos, que parecía español traducido al inglés.

Aparte de estos indicios, Vicente Díaz, analistas e investigadores aseguran que una de las mejores maneras de poder atribuir el origen de un ataque digital es «por el área de influencia», es decir, analizando los lugares donde se ha expandido el virus. Estudiando los objetivos de un troyano resulta más fácil hacerse una idea de qué país podría estar detrás del ciberataque. En este caso, todos los países donde se habían registrado infecciones por el virus Careto se correspondían con Estados en los que España tenía intereses estratégicos.

Algunos de los principales virus que se han propagado en los últimos años, han sido desvelados gracias a Snowden

La gran mayoría de los dispositivos infectados por Careto eran teléfonos móviles y, de ellos, la mayor parte se infectaron en Marruecos. Además, había otros indicios que hacían sospechar de la autoría de España, como el hecho de que fueran atacados varios ordenadores del País Vasco y, al menos, dos de Gibraltar. Parece evidente que Careto fue una ciberarma desarrollada por España, aunque a algunos expertos les cueste creerlo. Guillem Colom director del think-tank Thiber, especializado en ciberseguridad, manifestó serias dudas «de que un producto tan sofisticado sea español, pero si lo fuera sería un hito de la tecnología made in Spain».

Lo cierto es que Careto fue, efectivamente, una muestra quizá poco habitual de un producto tecnológico español de gran altura. Era tan preciso que, en sus siete años de vida, sólo infectó a unos pocos miles de ordenadores, lo cual le permitía continuar operando sin despertar demasiadas sospechas. No como otros troyanos, como Downadup o Bugbear, que en su momento afectaron a millones de ordenadores. Los equipos infectados, según explicó Kaspersky, se conectaban únicamente a través de 909 direcciones de IP, el 42 por ciento de ellas, marroquíes. El año de mayor actividad fue 2012.

Una vez el foco puesto en España, parece que la única agencia capaz de llevar a cabo un proyecto de software de este tipo, con los recursos humanos y económicos que requiere, sería el Centro Nacional de Inteligencia (CNI).

Sobre los objetivos contra los que se dirigía Careto no se saben muchos más detalles. La política de la empresa que lo descubrió es firme en este sentido, y sólo comparte esta información con las fuerzas de seguridad de los países donde están los equipos infectados.

C’est la guerre!

Pero, en la guerra, no todo son tareas ofensivas, y nunca hay que descuidar la defensa. Igual que parece que podemos atribuir ciertos éxitos a nuestro país, España también ha sido víctima de ataques digitales dirigidos por otros Estados, y quizá el más sonado de ellos fuera el virus Babar, con origen en Francia.

El troyano fue dirigido contra España en los momentos más duros de la crisis económica, cuando Francia quiso saber qué decisiones pensaba tomar el ejecutivo español, entonces presidido por José Luis Rodríguez Zapatero.

Parte de los dispositivos infectados por Careto eran móviles

Su existencia, sin embargo, no fue conocida hasta varios años más tarde, cuando fue revelada por el diario francés Le Monde, después de que Snowden entregara a dicho periódico un documento en el que aportaba pruebas de la existencia de Babar, así como de su origen y sus objetivos.

Los documentos filtrados procedían de la agencia de contraespionaje canadiense, el Centro de Seguridad de las Telecomunicaciones de Canadá (CSTC), que en uno de sus informes señalaba: «En un momento en que España era el centro de atención, porque podía arrastrar a la zona del euro hacia el abismo, se trataba de saber qué medidas barajaba tomar su ejecutivo y en qué plazos para enderezar la situación».

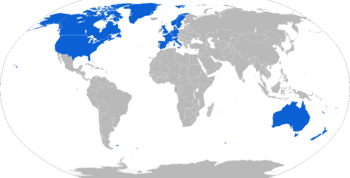

También los otros cuatro integrantes de la alianza Five Eyes (Estados Unidos, Reino Unido, Australia y Nueva Zelanda) estuvieron de acuerdo con el diagnóstico canadiense. Además, explicaron que el objetivo original para el que se diseñó Babar era el mismo que el de Stuxnet: Irán. El troyano se introdujo en los ordenadores de media docena de instituciones iraníes vinculadas al programa nuclear, entre ellas, tres universidades y la Organización de Energía Atómica de Irán (OEAI). Sin embargo, posteriormente, y a tenor de los buenos rendimientos que había tenido el virus, Francia decidió emplearlo para otras labores de espionaje y ciberguerra. En concreto, Babar fue usado para espiar al menos a cuatro países amigos (España, Canadá, Noruega y Grecia) y a dos países africanos (Argelia y Costa de Marfil).

El informe de la agencia de contraespionaje canadiense no revelaba el número de ordenadores que habían resultado infectados, ni cuáles eran sus objetivos concretos, pero resulta bastante iluminador y aleccionador respecto a algo: en el mundo moderno uno no puede fiarse ni de sus aliados, por mucho que sean sus vecinos.