Cuando finalmente la empresa de antivirus rusa Kaspersky decidió rebautizar por segunda vez el pasado 27 de junio a la amenaza que tuvo en vilo a varios países, especialmente a Ucrania, aún pensaba que se trataba de un ransomware.

Al día siguiente, observaron que el propósito de este software malicioso era de carácter puramente destructivo y no financiero, lo que les llevó a concluir que se trataba de un wiper con apariencia de ransomware.

Afirmaban esto porque comprobaron que el atacante no podía descifrar el disco duro de los dispositivos afectados incluso habiendo pagado la víctima, ya que la cadena de caracteres que debería haber servido a tal fin había sido generada de forma aleatoria.

La clave que recibía la víctima para descifrar los archivos después del pago era falsa y había sido creada al azar

O lo que es lo mismo, aclara la empresa, la clave que recibía el usuario para descifrar los archivos después del pago era falsa y había sido generada al azar.

“La idea de los desarrolladores de este malware era causar el máximo daño posible haciendo que los ficheros fuesen irrecuperables”, explica a merca2 Josep Albors, responsable del laboratorio de ESET España.

Y es que no solo se dedica a cifrar archivos con una extensión determinada, sino que además suele conseguir cifrar con éxito el MBR, es decir, el registro principal de arranque como ilustra en su versión española el blog We Live Security de ESET.

La idea de los desarrolladores del ‘malware’ era causar el máximo daño posible, según un experto

De tal manera que no solo cifra la información que se encuentra en el equipo infectado, sino que también deja inservible el sistema operativo después de reiniciarse por lo que los afectados solo pueden limitarse a llevar a cabo una reinstalación.

¿Cuál era la máscara?

Conforme pasaban las primeras horas, buena parte de la comunidad experta en ciberseguridad creía estar ante una amenaza que pertenecía a la familia de Petya. Por ello, durante otras tantas horas bautizaron así al malware que campeó por varias regiones del globo aquel día.

La investigadora independiente de nacionalidad polaca conocida en Internet como Hasherezade diseccionó este tipo de software malicioso y los resultados de su investigación aparecieron en una entrada en Malwarebytes Labs.

Creía estar ante una amenaza que pertenecía a la familia de ‘ransomware’ Petya

Considera a Petya como un ransomware “diferente” de los que se suelen encontrar en el ciberespacio actualmente, pues deniega el acceso a todo el sistema en lugar de cifrar los archivos uno por uno.

Esta característica no significa, aclara, que Petya cifre todo el disco duro como los ciberdelincuentes aseguraban que ocurría en la nota de rescate que se publicaba en la pantalla de la víctima.

Para atrapar a su presa, los atacantes envían un email que es, solo en apariencia, una oferta de trabajo. En este correo electrónico incluyen un enlace a Dropbox donde se encuentra alojado un archivo zip de carácter malicioso.

Petya no cifraba el disco duro como se dedicaron a afirmar los atacantes en la nota de rescate

Cuando alguien descarga el fichero, Petya será quien reemplace el MBT del disco duro, reiniciando el sistema y haciendo una falsa comprobación del disco imitando el modo de funcionar del comando CHKDSK, explica Albors en una entrada publicada en el blog Protegerse de ESET España.

Durante la fase de infección, el malware aprovecha entonces para modificar un fichero donde se almacena información relativa al tamaño, permisos, etcétera de todos los archivos que existen en el disco duro. Este fichero es el Master File Table, el MFT.

Esta forma de operar de Petya, según Albors, impide que podamos localizar los ficheros en el disco afectado.

Poco después de la caída del Muro de Berlín…

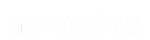

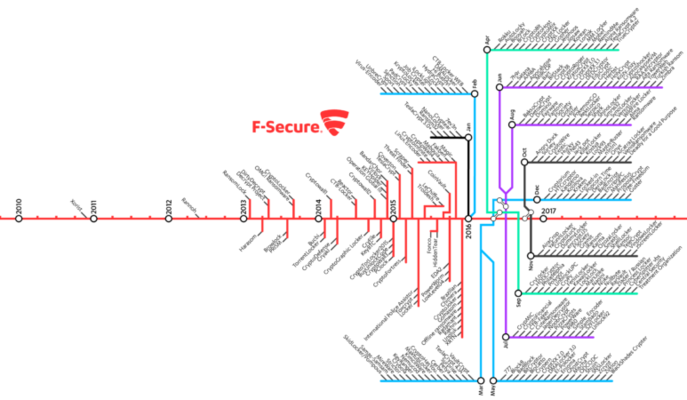

Petya, WannaCry, y en un principio también NotPetya/ExPetr… ¿Por qué esta oleada de ataques de ransomware en solo dos años? Esto podrían haberse preguntado el pasado día 27 quienes siguen la actualidad general.

¿Por qué esta oleada de ransomware en el último lustro? Podrían haberse preguntado también quienes siguen un poco más de cerca la actualidad tecnológica en general y las noticias de ciberseguridad en particular.

Lo cierto es que el software malicioso usado para extorsionar se remonta al año de la caída del Muro de Berlín en concreto a un mes después de ese 9 de noviembre de 1989.

Se le conoció como PCCyborg, pero también como troyano AIDS que, recordemos, son las siglas de SIDA en inglés.

La primera muestra de ‘ransomware’ de la que se tiene noticia se creó un mes después de la caída del Muro de Berlín

No se bautizó a esta amenaza con un nombre que sobre todo en aquella época despertaba tanto miedo para señalar de forma morbosa su potencial destructor, sino porque fue con esta cobertura con la que se presentó.

Entre el 8 y el 9 de diciembre de ese año, “varios miles” de disquetes etiquetados como “Información sobre el SIDA” fueron enviados por correo desde Londres a otras partes de Reino Unido, así como también a otros lugares de Escandinavia, del resto de Europa, África y Australia.

Los disquetes fueron enviados por correo postal desde Londres a distintas partes de Reino Unido y del resto del mundo

Se creía que contenía una especie de cuestionario “interactivo” sobre el VIH/SIDA. Este software malicioso fue designado en el boletín informativo de enero de 1990 editado por Virus Bulletin -y que actualmente puede consultarse en la Red- como “caballo de Troya”, así, literalmente.

Cuando el malware se activaba, este hacía creer al usuario que se encontraba dentro del entorno de DOS cuando era en realidad PC Cyborg/AIDS el que había tomado el control del sistema operativo.

De esta forma, si el usuario decidía volver a apagar y encender de nuevo su ordenador, parecía que el sistema se iniciaba como de costumbre salvo por el hecho de aparecer un mensaje de alerta.

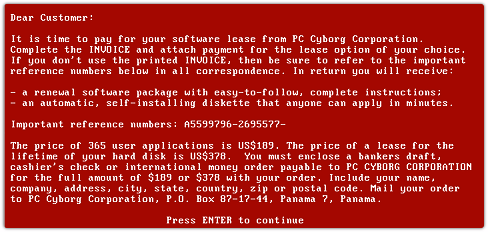

En el mismo se advertía de que: “La licencia de uso de un software clave ha vencido” y que cualquier acción que se realizara a partir de entonces podría desembocar en la destrucción “de todos los archivos de la unidad C”.

Albors aclara que en el caso de PCCyborg “lo que se cifraba era el nombre de los archivos” ni siquiera su contenido por lo que la recuperación “era posible incluso utilizando herramientas específicas” aunque es verdad que el uso de estas “requería conocimientos previos”.

PCCyborg/AIDS se limitaba a cifrar el nombre de los archivos pero no su contenido

Aunque se establece que fue creado a finales de 1989, en realidad no se dejó sentir hasta 1990 o 1991, dependiendo del país. Hay que comprender que la capacidad de expansión de este tipo de amenazas era incomparablemente más lenta que en nuestros días.

En el caso concreto de PCCyborg, este malware estaba configurado de tal manera que necesitaba que el equipo se reiniciase hasta 90 veces para activar la funcionalidad maliciosa.

Por tanto ya no es que se expandiera con lentitud, es que en el propio equipo infectado podía tardar en hacerse notar, dependiendo de la frecuencia con la que se usara ese dispositivo.

Era necesario que el equipo infectado se reiniciase 90 veces para que PCCyborg/AIDS pudiera actuar

También exigía un pago en concepto de uso del programa que supuestamente contenía el cuestionario. El precio era de 189 dólares, según indica Albors en su entrada publicada en Protegerse. La suma se debía satisfacer mediante un envío a un apartado de correos de Panamá.

Huelga decir que el método empleado para su expansión y lo del apartado de correos de Panamá facilitaron considerablemente a las autoridades seguir el rastro hasta su autor.

Se detuvo y puso a disposición judicial al doctor Joseph L. Popp. El juicio en Reino Unido se suspendió a causa del comportamiento extraño del científico, a quien se declaró finalmente como incapacitado para someterse a juicio, de acuerdo con la versión de un post de We Live Security.

Poca cosa nueva bajo el sol

Leer las observaciones que en el documento de Virus Bulletin se hacen sobre la actitud de la prensa y de algunas empresas de entonces pueden hacer pensar que estamos ante una especie de tendencia lampedusiana en este ámbito.

Lamentaban por ejemplo las “especulaciones” sobre la identidad de quienes habían perpetrado el ataque, aparte del buen número de “falsas acusaciones” a su juicio “totalmente injustificadas”vertidas sobre organizaciones e individuos completamente inocentes.

En el boletín se denunciaron las «falsas» acusaciones

Además, a juicio de los autores del boletín era “extraordinario” que en tantos negocios no existiera un control sobre el uso de software de procedencia desconocida.

Por último, esperaban que en un futuro las empresas tomaran conciencia de lo vulnerables a la sustracción que resultaban ser sus listas de correo -en aquella época postal- y que llevaron de hecho a que mediante engaños alguna de ellas cayera en manos de quien distribuyó los disquetes infectados.

Actualización del 10-7-2017 (11.41): se ha suprimido el primer subtítulo de los tres que había en un primer momento, porque se entiende que podía mover a confusión, ya que no tenía nada que ver con el tema de esta noticia, sino con otra totalmente distinta.