Aunque la tensión se mascaba en Twitter durante el fin de semana y el pasado lunes, el temido armagedón cibernético en forma de ransomware WannaCry perfeccionado no llegó a producirse.

Se habla de más de 300.000 equipos infectados en 150 países. Entre estos afectados están las grandes empresas de unos 70 países.

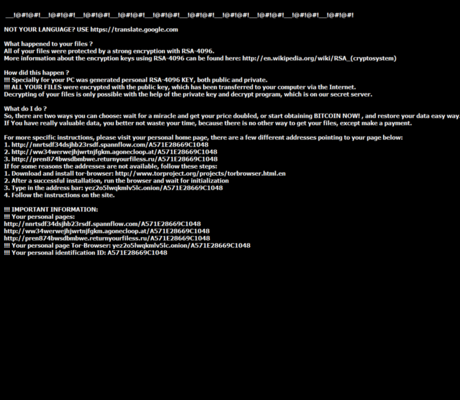

Este ransomware, como su propio nombre indica –ransom, rescate; ware, software– cifra los archivos del equipo afectado para exigir un rescate a cambio de liberarlos.

WannaCry ha afectado a más de 300.000 equipos en 150 países

En el mensaje que suele pasar a ocupar la pantalla del dispositivo afectado, amenazan con destruir la llave que descifra los archivos si no se paga en un determinado plazo.

Cuando todo el mundo parecía estar aún preguntándose qué estaba pasando, un analista de seguridad que operaba bajo el pseudónimo de Malware Tech consiguió amortiguar la amenaza de forma accidental.

Descubrió que dicha amenaza apuntaba a un dominio web. Al comprobar que el dominio no estaba registrado, optó por registrarlo. El código del ransomware estaba preparado para conectarse con este dominio, pero Malware Tech en un principio desconocía este extremo.

Malware Tech consiguió amortiguar la amenaza

El software malicioso estaba programado para cifrar todos los archivos del dispositivo que infectaba, sin embargo, al encontrar este dominio que no estaba registrado se cerraba a sí mismo, deteniéndose así el cifrado y su propagación.

Ello no significa que podamos cantar victoria, porque lejos de haber sido vencido, están apareciendo otros tipos de WannaCry que ya no tienen el llamado kill-switch, una especie de interruptor de emergencia para frenarlo.

Toda esta información la podemos encontrar en un post de la ingeniera informática y experta en ciberseguridad Tamara Hueso, así como una exhaustiva a la par que didáctica exposición de un pentesting realizado por ella misma publicado en el blog Follow the White Rabbit.

Están apariendo variedades de WannaCry que no llevan incorporado lo que podríamos llamar el interruptor de emergencia para detenerlas

El pentesting o examen de penetración es una especie de ataque simulado -y autorizado, obviamente- con el que se pretende localizar y evaluar las debilidades de un sistema informático.

¿Estamos ante un baile de máscaras?

El reconocido medio tecnológico Wired publicó que WannaCry posee un nexo con un grupo de hackers sospechosos de trabajar para Corea del Norte.

Atribuye esta afirmación a varias fuentes. Un investigador de Google tuiteó dos fragmentos de código.

Quienes decidieron seguir su pista se dieron cuenta de la semejanza que guardaba la muestra, tomada de la primera versión de WannaCry con un programa diseñado para abrir puertas traseras denominado Contopee.

Analistas han hallado semejanzas entre muestra de código de WannaCry y otra muestra del código de un programa cuyo uso se atribuye a ‘hackers’ controlados por Corea del Norte

Se ha adjudicado el uso de Contopee al grupo de hackers Lazarus, del cual se piensa que se encuentra controlado por el régimen norcoreano.

Wired recoge declaraciones de otro investigador, Matt Suiche, que aseguraba que el código compartido por WannaCry y Lazarus es “único”. La conocida empresa de antivirus Kaspersky también publicó un post analizando las similitudes entre las dos muestras de código.

Kaspersky, sin embargo, es consciente de que esta pista podría estar orientada a lograr una atribución de falsa bandera que enmascare el ataque con el fin de cargar el muerto a Corea del Norte.

Bien es cierto que hay quien piensa que esta pista podría estar pensada para desorientar a los investigadores

Que Kaspersky crea esto último posible no resta que también lo considere improbable. Wired también matiza que cualquier nexo que se establezca entre Wannacry y Corea del Norte se encuentra “lejos de confirmarse”.

Fernando Acero, perito informático forense con más de veinte años de experiencia en criptografía y ciberseguridad, vuelve a recordar a merca2 que nos movemos en un mundo de secretos y mentiras.

“El atacante no quiere que lo localicen y hace todo lo posible por ocultar su identidad y localización”, por lo que los metadatos sería algo más “a tener en cuenta para falsear esa identidad”.

Y es que una cosa es teorizar sobre el idioma en el que está escrito el software malicioso y otra distinta conocer la ubicación exacta o la identidad del atacante, para lo que “habría que tener muchos más datos para analizar”, explica Acero.

El atacante hace todo lo posible por ocultar su identidad, señala un experto

Nos recuerda algo muy obvio, pero que parece olvidarse cuando hablamos de ciberguerra: en Internet no hay fronteras.

Eso quiere decir que en ataques de este tipo pueden haber colaborado “personas de varias nacionalidades” y “haber compartido código entre ellas sin ningún problema”, pues hay disponibles herramientas de trabajo colaborativo para ello.

Por si esto fuera poco “es frecuente reutilizar código fuente malicioso” debido a que los métodos y procedimientos para esto “son limitados”.

Los atacantes pueden tener distintas nacionalidades y haber compartido código entre ellos

Pablo F. Iglesias que, como se dijo el viernes fue uno de los encargados en elaborar el informe preliminar del ataque para una empresa del IBEX 35, asegura a merca2 que en las primeras horas “la mayoría pensábamos que se trataba de un ataque dirigido a Telefónica”, por el valor estratégico de esta compañía.

En cambio, conforme avanzaba el día, “nos dimos cuenta de que en efecto estábamos ante una pieza que no hacía discriminación alguna”.

Al igual que Acero también advierte de que “a la hora de señalar un ataque” la fuente del mismo puede no tener relación alguna con la autoría de dicho ataque, de ahí el problema.

«Al principio pensábamos que se trataba de un ataque dirigido contra Telefónica», señala un analista

Aunque considera que Kaspersky puede tener motivos debidamente fundados para señalar al régimen norcoreano, también señala que “es verdad que Corea del Norte, por su propia idiosincrasia es rápidamente señalada como potencial culpable en la mayoría de ciberataques”.

Cuando habla de “idiosincrasia” se refiere a que es considerado “un país hermético del ‘eje del mal’ que además de ser activo en ataques informáticos cuenta con varios equipos de élite entrenados precisamente para esto”.